密码托管接口

应用网关

Apiumc应用网关

使用场景

当使用口令密码绑定之后,源密码就算遗失,也可以通过扫码登录,这就导致有一定的安全风险,我们可以通过密码托管功能,来解决此安全风险,用户绑定UMC网关身份之后,可通过配置修改密码API,从而达到托管密码,不用再担心,用户密码安全问题。

配置方式

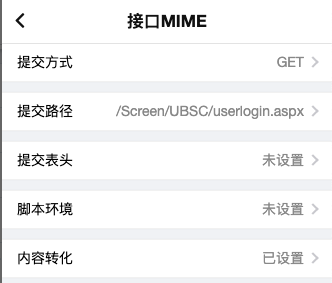

点击密码托管接口,则会出现如下图:

密码托管接口就是一个模拟用户自己修改密码的过程,配置的参数也是组装XHR。在路径参数和内容格式支持用{}来替换格式内容,同时也可以增加扩展字段,来导入更多参数环境。

提交路径

提交路径支持{xxx}格式化参数,支持参数参考内容格式

内容格式

提交的到文本格式,内容支持{xxx}格式来获取环境参数,环境参数如下:

| 参数名 | 参数说明 |

| user | 用户名 |

| pwd | 密码 |

| new | 新随机新密码 |

| time | 秒级时间戳 |

| mtime | 毫秒时间戳 |

| 【Key】 | 扩展字段Key的值或者当前环境Cookie的值 |

UMC网关提供对每个格式参数的加密支持

| 加密方式 | 使用格式 | 说明 |

| md5 | md5.pwd | 则对pwd值进行md5运算 |

| s256 | s256.pwd | 则对pwd值进行s256运算 |

| sha1 | sha1.pwd | 则对pwd值进行sha1运算 |

| hmac | hmac.hpwd.pwd | 用hpwd密钥对pwd值进行HMAC运算 |

| des | des.dpwd.pwd | 用dpwd密钥对pwd值进行des加密 |

| des | des.iv.dpwd.pwd | 用iv和dpwd密钥对pwd值进行des加密 |

| aes | aes.apwd.pwd | 用apwd密钥对pwd值进行aes加密 |

| aes | aes.iv.apwd.pwd | 用iv和apwd密钥对pwd值进行aes加密 |

| pem | pem.pem.pwd | 用pem公钥对pwd值进行RSA加密 |

| rsa | rsa.n.e.pwd | 用公钥的n和e对pwd值进行RSA加密 |

用此格式获取的加密后的都是16制编码数据,如果想获取Base64编码,则在使用格式后面追加.b64就成了Base64编码了

检测格式

在检测格式可以设置检测响应Header内容,也可以检测返回响应内容。

响应表头检测格式

| 配置格式 | 格式说明 |

| H:key | 响应Header的包含key,则检测成功 |

| H:key:value | 响应Header中key的值等于value,则检测成功 |

| HE:key | 响应Header的包含key,则检测不成功 |

| HE:key:value | 响应Header中key的值等于value,则检测不成功 |

响应内容检测格式

| 配置格式 | 格式说明 |

| value | 响应内容包含value格式内容,表示检测成功 |

| E:value | 响应内容包含value格式内容,表示不检测成功 |

| Url | 响应状态是301和302跳转时,表示检测成功 |

扩展字段

在修改过程中,有此情况登录不只是单单提交用户名和密码和新密码,可能还有其他参数,这时就需要通过配置扩展字段来获得这此参数。

配置扩展字段也是配置XHR,再配置内容转化方向,转化成字典,配置如下图。

脚本环境:

在企业版本中内容转化中可以配置js函数,有时需要导入JS其他脚本,则在此地配置。

内容转化

配置响应内容转化了字典或数组的参数或JS脚本

当配置转化是name参数时,则会找寻响应内容name相关的表单值 、js变量值、json值、有属性值组成字典返回

当配置是JS脚本时,脚本函数必须含有callback,且callback必须返回JSON格式的字符串,格式如下:

function callback(user,pwd,newpwd,xhr) { var v={}; v.__VIEWSTATE = findValue(xhr, '__VIEWSTATE'); return JSON.stringify(v); }

我们用user、pwd、newpwd和响应内容来回调callback函数,获取转化的字典JSON格式字符串,并追加请求内容替换参数中去

管理员 | 阅读(644) | 评论(0)

暂无评论